目次

あけましておめでとうございます。那須です。

AWS に限らず、パブリッククラウドを使うとなると必ず出てくるのがセキュリティの話題ですよね。

もちろん AWS そのもののインフラは AWS さんが常時メンテナンスして守ってくれています。

OS 以上のレイヤのセキュリティについては、ユーザがなんとかしないといけません。

責任共有モデルと呼ばれるものですね。詳細は↓のページでご確認ください。

OS 以上と AWS アカウントについてはユーザが守るしかないのですが、皆さんは普段からセキュリティを意識した環境づくりができているでしょうか?

私も 1 年ほど前にセキュリティのことを調べ始めるまではほとんど意識できていませんでした。

セキュリティと言っても幅広く、自分で調べながら設定していくとものすごく時間がかかってしまいます。

今回は、Dome9 というサービスを使うことを例に、どのような観点で AWS 環境を守ればいいか書いてみます。

ちなみに、AWS だけではなく、Microsoft Azure や GCP にも対応しています。

何ができるのか?

細かく書くとたくさんありますが、実際に触ってみて特筆すべき内容は以下の 3 つかなと思います。

・コンプライアンス遵守支援

・パブリッククラウド環境のセキュリティ設定の可視化

・オペミス回避(特に戻し忘れ)

上記を中心に、どのように使えばいいのかを簡単にご紹介します。

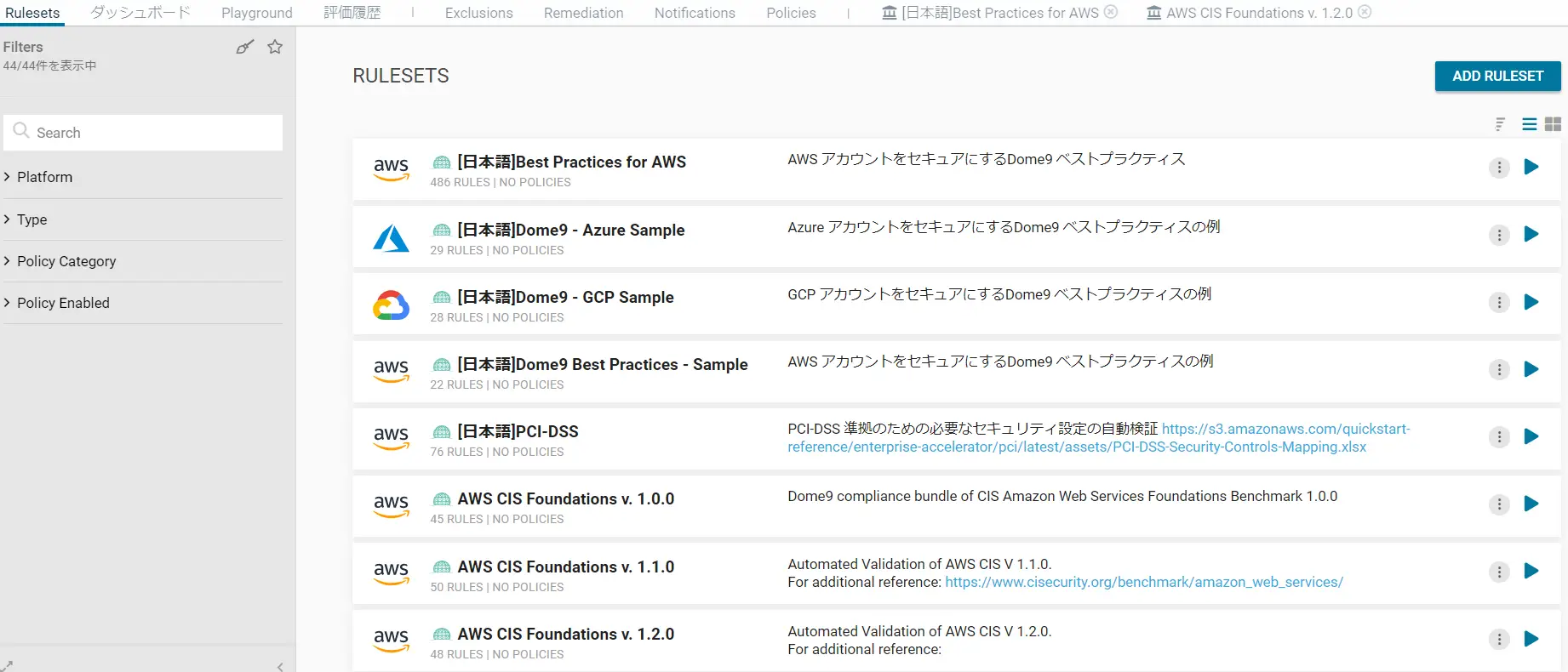

セキュリティ基準に基づくチェック

ルールセットという形でセキュリティ基準が提供されています。

PCI-DSS, HIPAA, CIS Foundations の他にも、Dome9 から独自のルールセットが提供されています。

これらのルールセットを使って、日々の運用の中でクラウド環境が安全に使われているかをチェックしていきます。

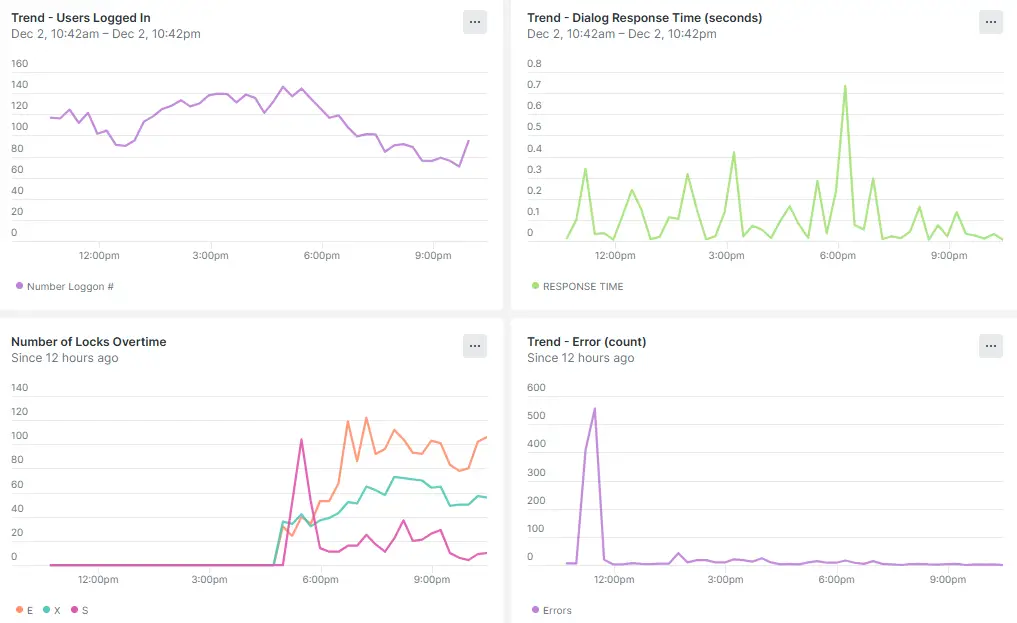

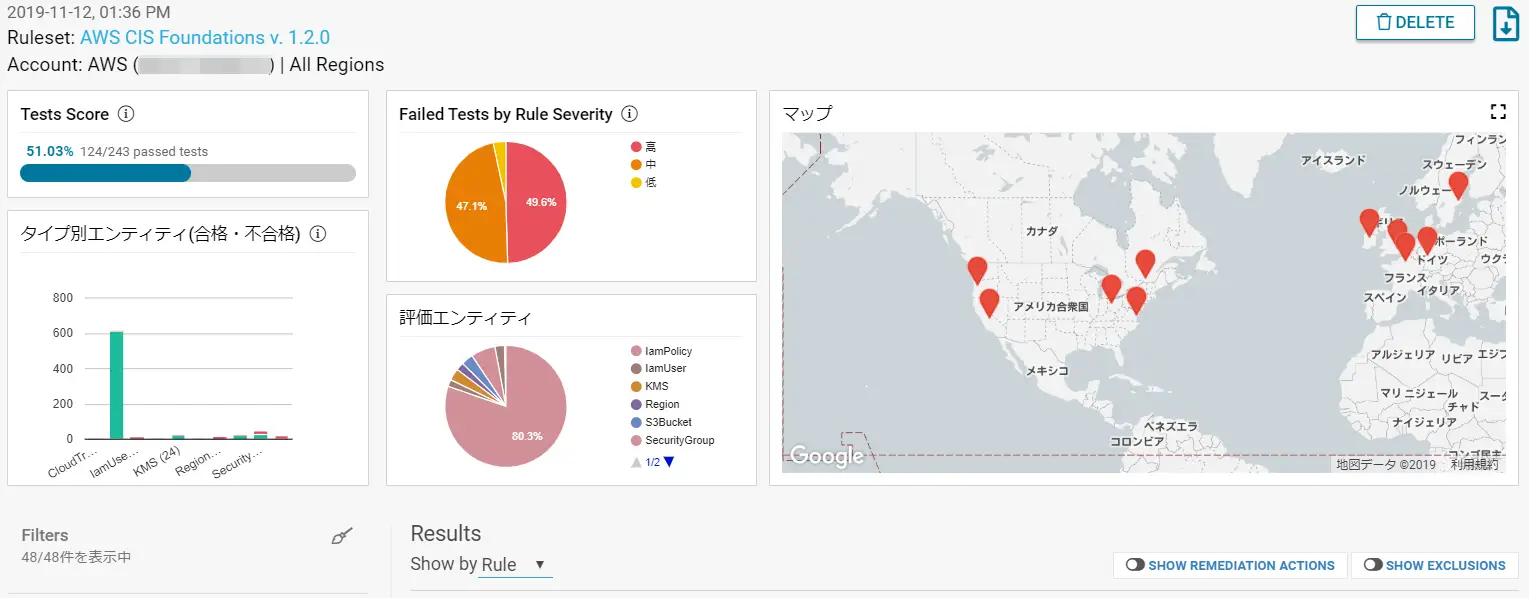

チェックした結果はダッシュボードとアラートの 2 つの画面で管理していくことになります。

こちらはダッシュボードの画面ですね。

どのリージョンで、どんなセキュリティリスクがあるのかなど、様々な視点で見ることができます。

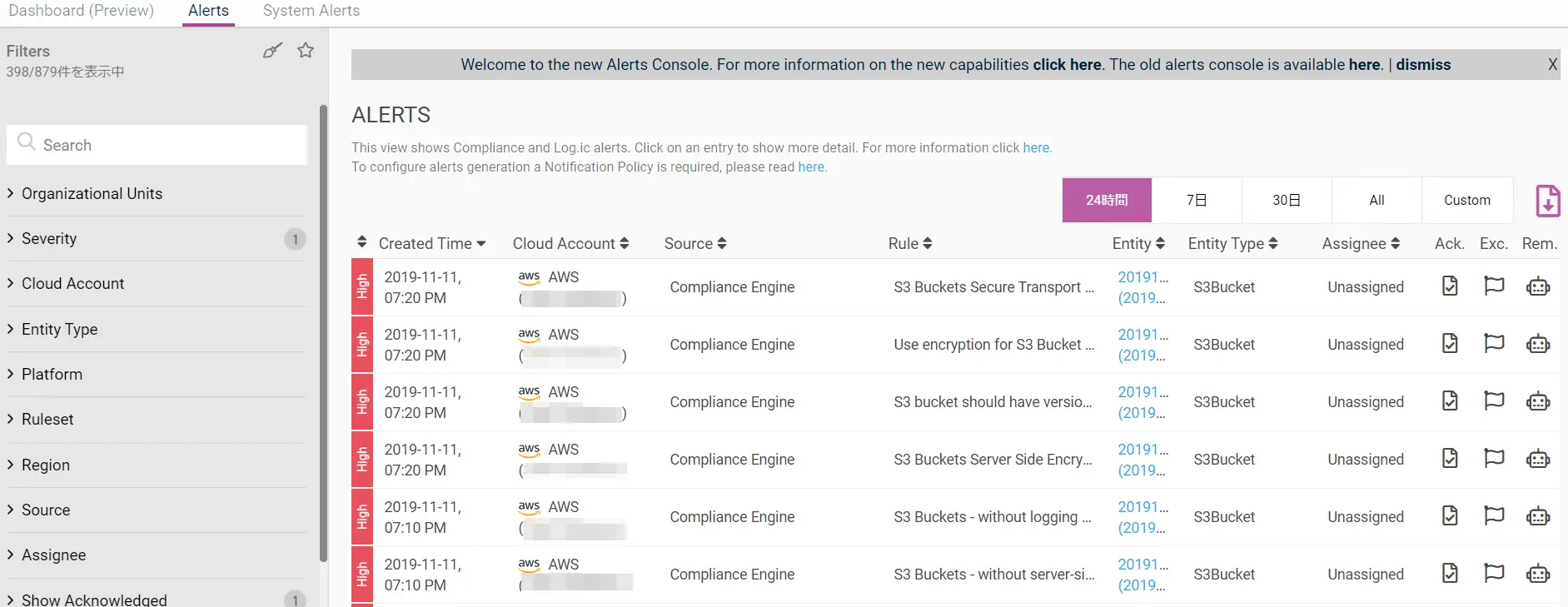

これはアラートの画面です。

どのルールセットの項目でひっかかっているのか、それを修復するにはどうすればいいのかをこの画面で確認します。

CloudBots を利用することで、アラートに対する修復を自動化することができます。

https://cloudbots.dome9.com/

セキュリティ設定の可視化

続いて可視化の話です。

どのセキュリティグループでどのような通信を許可しているのかを設定・管理している人は多いと思いますが、すべてのセキュリティグループがどのように関連しているのかまで管理している人は少ないのではないでしょうか?

ドキュメントでテキストで管理するとひと目でどんな通信が許可されているのかわかりにくいので、これを可視化できると許可された通信やそのフローを誰もがわかりやすく見ることができます。

セキュリティグループ関連図

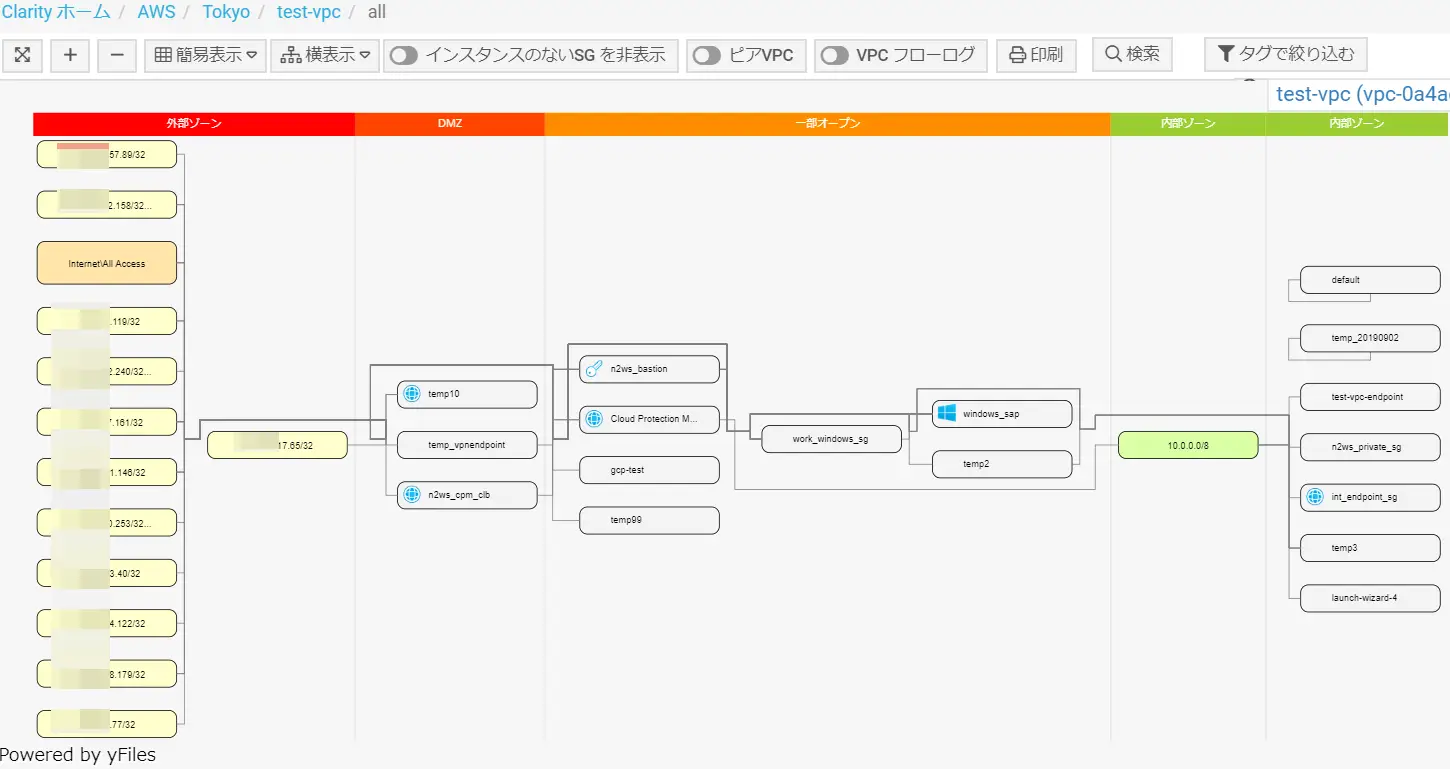

実際に可視化してみました。

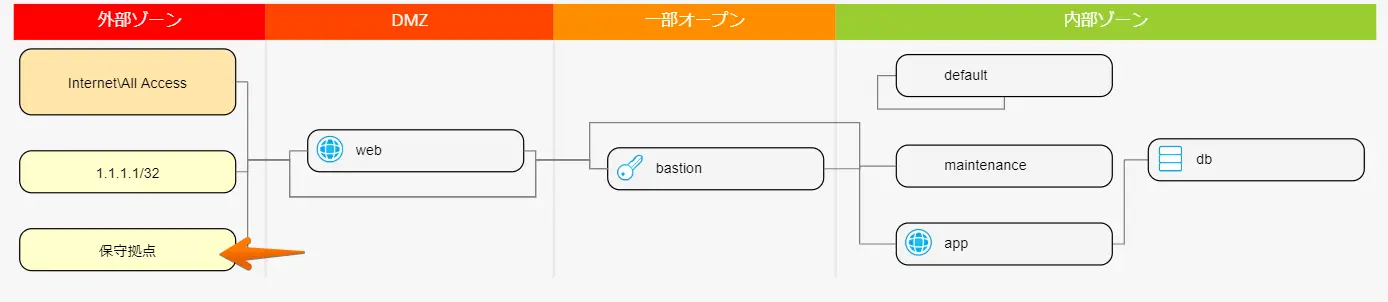

これはシンプルな Web,App,DB の 3 層構成のセキュリティグループを可視化した例です。

ちなみにひどい時の私の検証環境のセキュリティグループの図です。

これを見て、あぁセキュリティグループの設計は最初にある程度きれいにしないとダメだな、常に見えるようにしておかないと簡単にぐちゃぐちゃな状態になるな…ということに気づけました。

皆さんの環境もこんなことになっていませんか?

IP アドレス管理

IP アドレスで通信制御してる方は多いと思います。

それぞれ数字で見るとどこだかさっぱりわかりませんが、IP リストという形でグループ化することでどの IP アドレスがどこ(もしくは何)なのかを簡単に判別できます。

セキュリティグループでもコメントは書けますが、それぞれに書いていくのはちょっと大変ですよね。

IP リストを使ってセキュリティグループを可視化すると、このように IP リストの名前で関連を見ることができます。

これだと、新任の運用担当の方が来てもわかりやすく引き継ぎや説明ができますね。

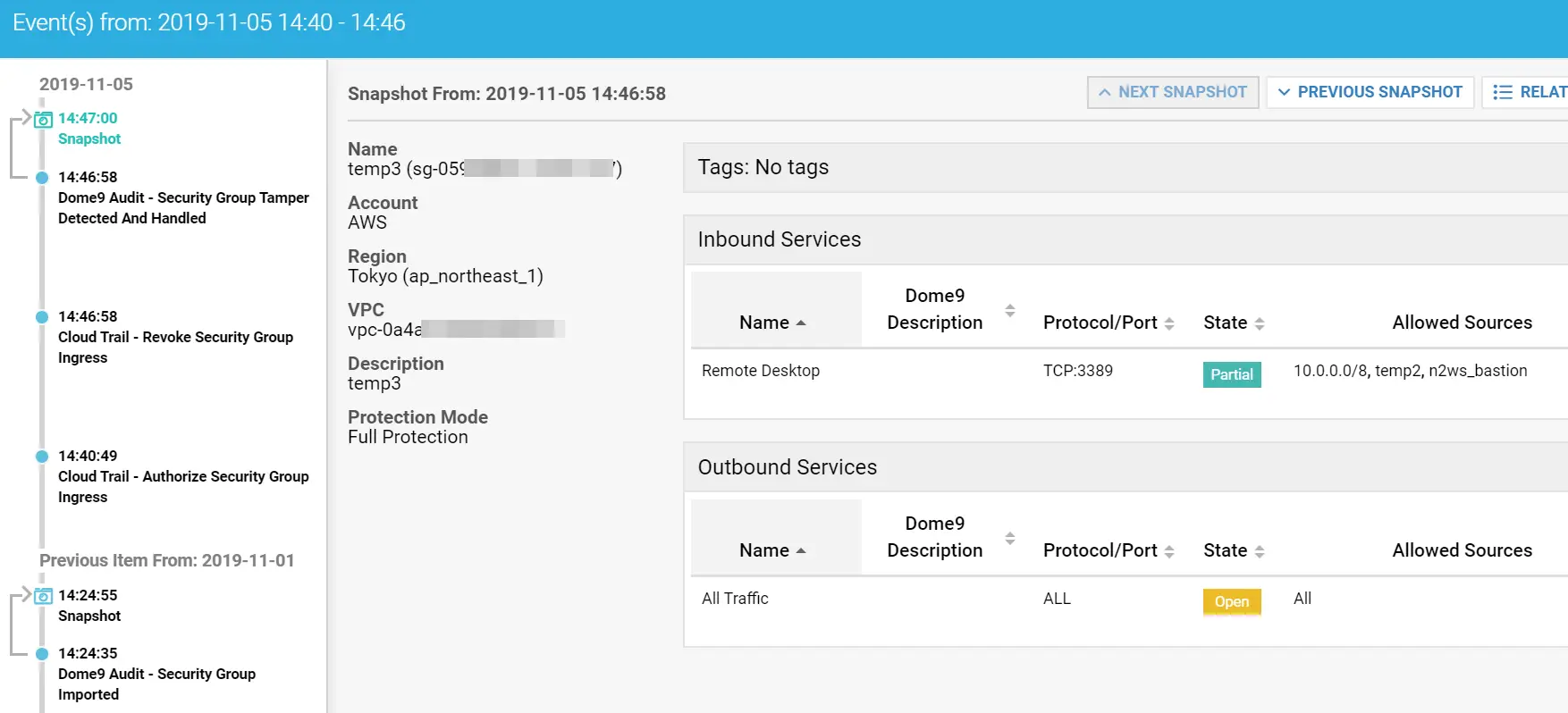

変更管理

セキュリティグループごとにいつどのように変更されたのかをタイムラインで確認できます。

いつの間にか変更されていた!?とか、この変更やったの誰?みたいなことを減らすことができますね。

実際に変更された時の内容は、このように json で見れます。

もうちょっと誰でも見れるようにしてくれると最高ですが、でも見れるだけで全然いいですね。

セキュリティ設定の一時的変更後の戻し忘れ対策

メンテナンスや障害対応で一時的にセキュリティグループ設定で特定の場所や人に許可する場面があると思います。

一時的に許可するのはいいのですが、その後忘れずに戻せてますか?

戻せてても実は 1 日経ってからとか 1 週間放置してたとかありませんか?

(私はあります…)

そういう設定の戻し忘れ、Dome9 なら忘れることなく変更作業ができますよ。

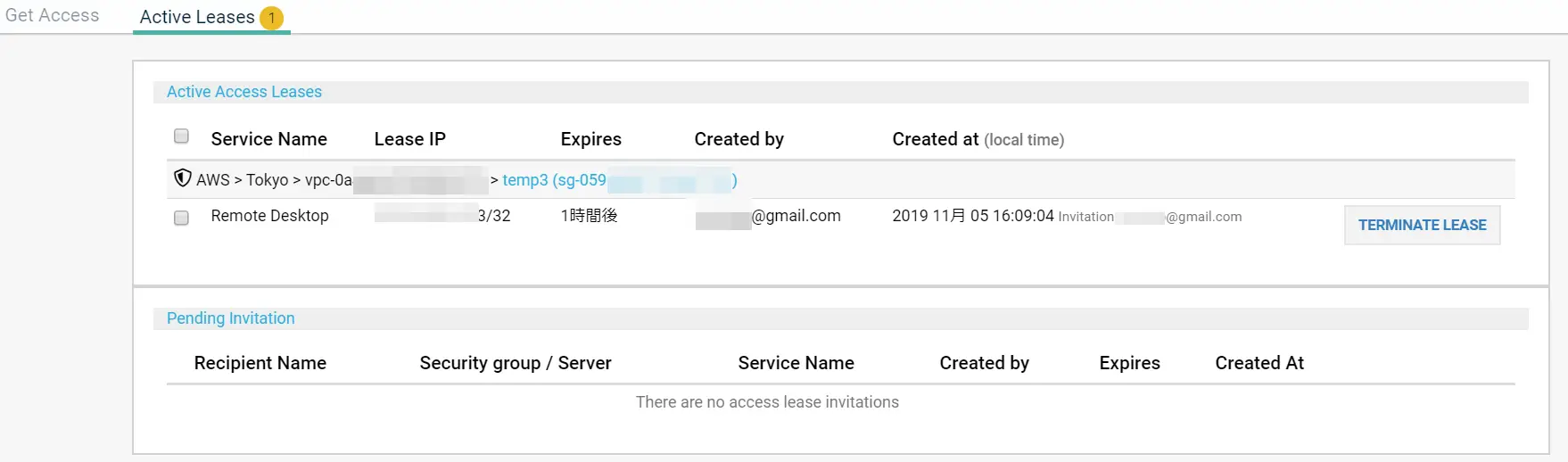

セキュリティグループの一時的なアクセスの許可

Dome9 の管理者から、誰に対して、いつからいつまで、どの IP アドレスから、許可するのかを管理します。

メールで招待することもできますし、Dome9 のコンソールから管理者が指定することもできます。

指定時刻になると Dome9 が一時的に追加したセキュリティグループのエントリを削除してくれます。

運用としては、追加対象とその期限を指定するだけでいいんですね。

これ、ありそうでないのでインフラ運用されている方にとっては嬉しいポイントではないでしょうか?

IAM の一時的なアクセスの許可

Dome9 を使って IAM ユーザを管理していると、普段は特定のアクションを禁止するグループにそのユーザを追加します。

そして、必要な時にそのグループからメンバーを外すことで、特権管理をしています。

例えば管理者ユーザを作って管理したいけど、普段は変更作業を行わないので読み取りアクション以外は許可したくないという要件があったとします。

その場合、ユーザは管理者用グループに属しておいて、Dome9 から管理対象とすると、自動的に禁止アクションが定義されたグループにも追加します。

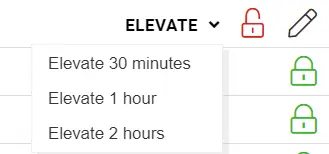

そして必要な場面で ELEVATE することで、禁止アクションが定義されたグループから抜けて変更アクションを実施できるようになります。

指定できる時間は30分、1時間、2時間です。

IAM ユーザも ELEVATE できる時間に限りがあるので、戻し忘れることなく運用できますね。

まとめ

Dome9 を使うことでどのように AWS 環境を安全に使うことができるのかをご紹介しました。

AWS のサービスだけでもできることはたくさんありますが、わざわざ作るよりもあるものを使った方がいい場合もありますよね?

特に戻し忘れ対策はあるようであまり他でも見当たらなく、Bastion を作らずにメンテナンスできる環境を作ることも可能になると思います。

この記事を読んで Dome9 が気になった方はぜひ使ってみてください。

もし聞きたいことがあればお気軽に弊社にお問い合わせくださいませ

- カテゴリー